Het scannen van je netwerk en identificeren van potentiele targets

In het snel evoluerende landschap van cybersecurity is het van vitaal belang om een goed begrip te hebben van de technieken en tools die worden gebruikt om netwerken te verkennen. Wanneer de aanvaller jou heeft gekozen om binnen te dringen zal de eerste actieve stap zijn om in kaart te brengen welke systemen er bereikbaar zijn om daarmee het aanvalsoppervlak te schetsen.

Network scanning vormt een cruciale fase in de beveiligingsstrategie, waarbij organisaties hun systemen en infrastructuur documenteren om vervolgens op zoek te gaan naar mogelijke kwetsbaarheden en zwakke punten. Bedenk je dat wanneer de aanvaller NIET bij jouw machines kan komen, deze de machines ook niet kan aanvallen. Op zich logisch toch?

Cyber Kill Chain

Het principe achter de cyber kill chain is dat een aanvaller in fases te werk gaat. De aanvaller zal eerst in de reconnaissance fase informatie inwinnen. Wanneer deze geen informatie kan inwinnen, kan de aanvaller ook geen volgende fase succesvol opstarten.

Door zo op elke fase na te denken hoe wij onze kunnen bewapenen tegen de aanvaller, verhogen wij onze cyber security en zal de hacker geen succes hebben. Vanuit de ethisch hacker doen wij exact dezelfde stappen. We verplaatsen ons dus in de schoenen van de hacker om onze netwerken veiliger te maken.

Scanning Tools: Het Arsenaal van de Netwerkverkenner

Een aanvaller heeft enorm veel tools om te scannen voor actieve systemen. Een veel gebruikte tool is NMAP (Network Mapper). Met NMAP kunnen we zoeken naar actieve systemen en kunnen we herkennen welke services (diensten) er actief zijn op een systeem. Dit zal de basis zijn voor het inwinnen van meer informatie en zorgen dat we als ethisch hacker gerichter kunnen gaan zoeken naar aanvallen.

NMAP zal door middel van ICMP (PING) valideren welke systemen er actief zijn en terug reageren. Van welke systemen er een ICMP-reply terugkomt weten we dat ze actief zijn en gaan we door naar het portscannen. Uiteraard kan NMAP ook een portscan doen zonder eerste te valideren of systemen actief zijn (Dus zonder ICMP-pakket). Het kan hier dus al een goede stap zijn om te zorgen dat jouw systemen NIET benaderbaar zijn voor een hacker op het ICMP-protocol. Bedenk jezelf, welk nut heeft het voor mij om onze systemen benaderbaar te maken voor ICMP?

ICMP Protocol

Het ICMP-protocol, ook wel PING, wordt veelal gebruikt voor monitoringsystemen en voor troubleshooting vanuit de eigen organisatie. Een best practices kan zijn om ICMP te limiteren tot alleen vertrouwde systemen of alleen vanuit het interne netwerk. Hiermee voorkom je al veel aanvallen op jouw netwerk, echter zal het een echt goede hacker niet zomaar ervan weerhouden om jou echt aan te vallen. Zie het als het niet opnemen van je telefoon, maar je bent wel gewoon thuis.

Een hacker kan als je niet opneemt, ook alsnog kijken of je thuis bent door middel van bijvoorbeeld TCP-scanning. Naast TCP-scanning, zijn er nog talloze voorbeelden om te valideren of jouw systeem wel of niet actief is. Het is dus nog steeds mogelijk, maar het maakt het wel weer een stapje moeilijker. Jouw verdediging bestaat dan ook niet zomaar uit 1 maatregel, maar zal het principe van ‘defense-in-depth' hanteren, waarbij je meerdere lagen hebt van bescherming.

Vaak houden organisatie ICMP wel gewoon actief. Afhankelijk van jouw systeem zal deze een andere TTL (Time-To-Live) waarde meegeven. Wist je dat door een simpele ping te versturen naar een systeem je al een indicatie krijgt of het een Windows of een Linux machine is? Zo hebben beide een andere footprint waardoor je alleen al door een ICMP-reply informatie krijgt over het systeem!

Host Services – TCP & UDP

Elke dienst op een computer is gekoppeld aan een zogenoemde ‘poort’. Een TCP-port of UDP-port. Zo luistert bijvoorbeeld een website standaard op TCP-443 (HTTPS). Deze zijn wel te veranderen, maar als je jouw diensten aan de buitenwereld kenbaar wilt maken zal je deze toch op de standaard poorten moeten zetten. Een hacker kan zo een portscan doen door een TCP-SYN te versturen naar jouw machine op poort 443. Waarom een TCP-SYN? Dat is door de 3-way-handshake die TCP heeft.

Om een communicatie te starten, beginnen machines met een TCP-handshake. De initiator verstuurt eerst een TCP-SYN (Synchronize) naar de TCP-port waarmee gecommuniceerd wordt. Dit kan je zijn als een vraag ‘Staat deze dienst aan?’. De machine waarop de dienst aanstaat reageert terug met een TCP-SYN+ACK. Een ACK (Acknowledge) is de bevestiging dat de dienst aanstaat. Wanneer een aanvaller dus wil weten of jij een website actief hebt, kan deze simpelweg een TCP-SYN versturen. Krijgt de aanvaller de SYN+ACK terug, dan weet de aanvaller dat deze dienst actief is. Zo verstuurt de aanvaller dat naar elke poort van jouw machine (1-65535) en kan zo volledig in kaart brengen welke diensten aan staan. Op de diensten die aan staan, kan de hacker gerichte aanvallen gaan uitvoeren.

Banner Grabbing

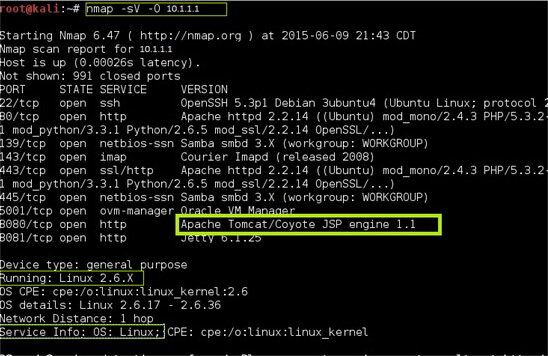

Diensten versturen vaak een ‘banner’ mee. Dat is een kenmerk dat aangeeft welke versie jij van een specifieke dienst draait. NMAP kan deze service detection automatisch uitvoeren (optie –sV) en laat direct zien welke informatie gevonden is. Ook hier telt, hoe meer informatie er ingewonnen kan worden, hoe gerichter de aanval. Daarbij zal een aanval op een FTP-dienst compleet anders zijn dan een aanval op een andere dienst. Zoals te zien in onderstaand voorbeeld wordt hier door de optie –O mee te geven (OS Detection) en –sV (Service&Version) detection met 1 simpel in kaart gebracht welke diensten er actief zijn, welke versie van de diensten actief zijn en wat het vermoedelijke Operating System is van de machine die we willen aanvallen (of in kaart brengen).

Informatie is Macht

Wanneer de aanvaller weet wat jij hebt draaien op jouw netwerk, welke versie er draait en op wat voor systeem dit draait kan de fase starten van het gericht zoeken naar kwetsbaarheden, meer informatie ingewonnen worden en is het al 1-0 voor de aanvaller.

Meer weten?

Wanneer een hacker jouw systemen en diensten in kaart kan brengen, dan kan er ook gericht aangevallen worden. Het voorkomen dat een aanvaller informatie kan inwinnen over jouw netwerk zou ten alle tijden voorkomen moeten worden. Mocht je meer advies willen over hoe je hier het beste mee om kan gaan, dat behandelen we tijdens onze CEH-training, maar uiteraard mag je ook altijd even een belletje naar ons doen. We helpen je graag!